OpenID Connect

OIDC(OpenID Connect)是一种基于 OAuth 2.0 协议的身份验证和授权协议。它扩展了 OAuth 2.0,为身份提供了一种标准化的方式,使用户能够通过第三方应用程序进行身份验证,并授权这些应用程序访问受保护的资源。

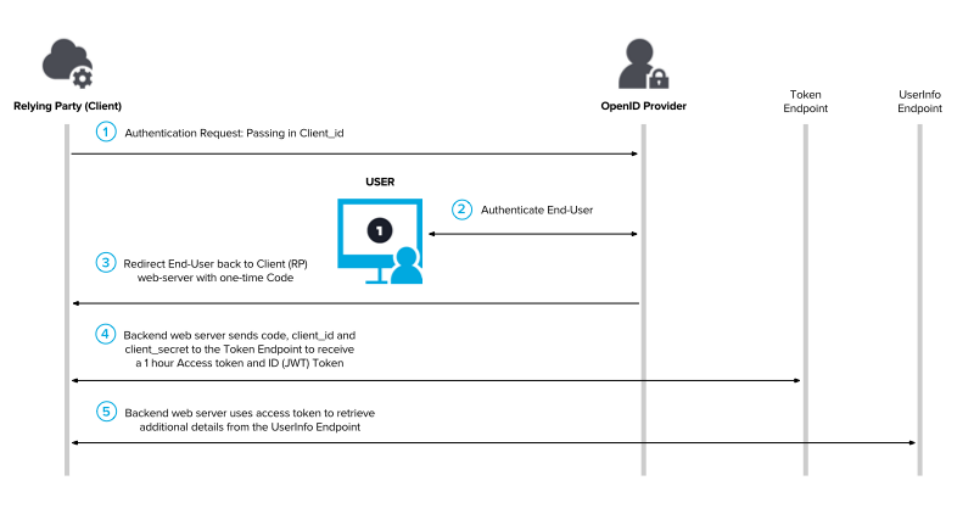

镭速oidc 鉴权实现与 IDP 的后端通信。它的功能类似于传统的OAuth流程,通过传统的OAuth访问令牌方式与镭速Web应用程序交互获取访问令牌。在此流程中,IDP提供商不会发送用户详细信息,而是发送一个特殊的一次性代码,镭速Web 服务可以将该代码交换为 OAuth 访问令牌。除了一次性代码之外,此交换还需要包含客户端 ID 和客户端密钥,与传统的 OAuth 2.0 流程一样。此令牌通过浏览器不可见,实现镭速服务于IDP服务间进行身份验证。

如果您已经有自己的企业管理系统,您可以使用您的企业管理系统帐号登录镭速。

1. OKTA登录

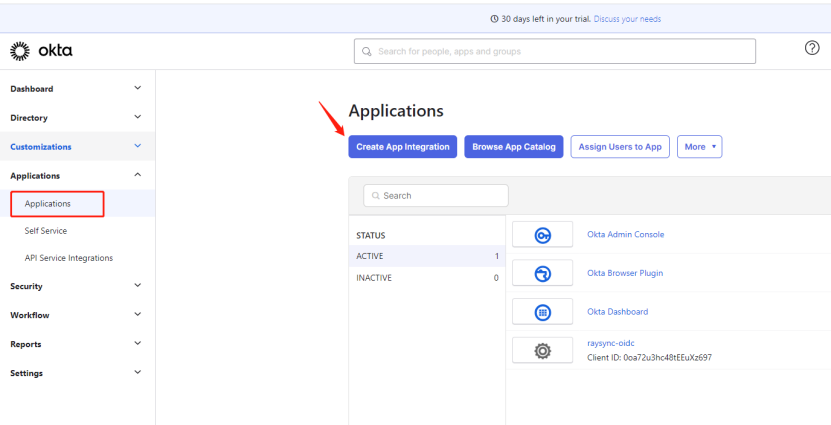

1.1 创建OKTA应用

1)登录您的okta管理页面,在左侧菜单栏找到Applications,并点击Create APP Integration

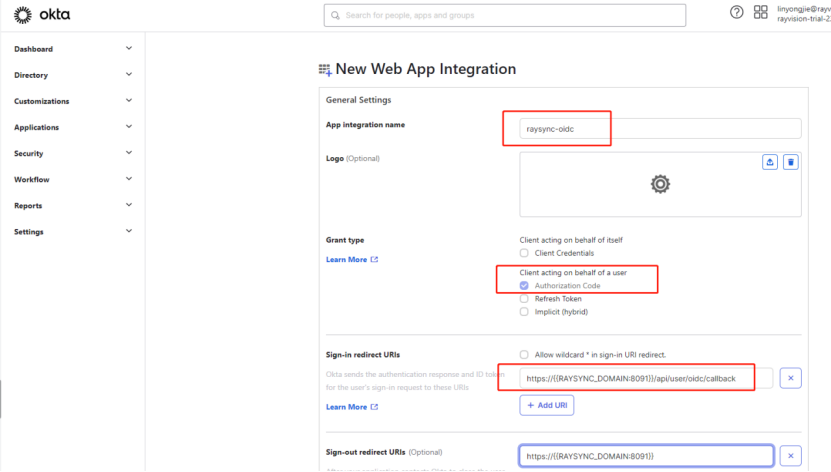

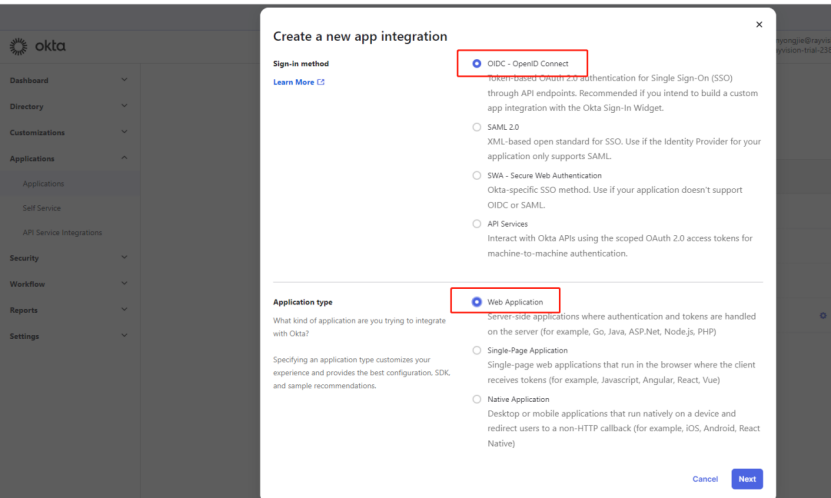

2)在弹出的页面上选择 Sign-in method: OIDC - OpenID Connect,并选择Application type: Web Application, 完成选择后点击Next

3)填写应用信息,请确保地址准确

| 字段 | 描述 |

|---|---|

| App integration name | 应用名称 |

| Client acting on behalf of a user | Authorization Code |

| Sign-in redirect URIs |

回调地址:为您的镭速服务前台 + /api/user/oidc/callback |

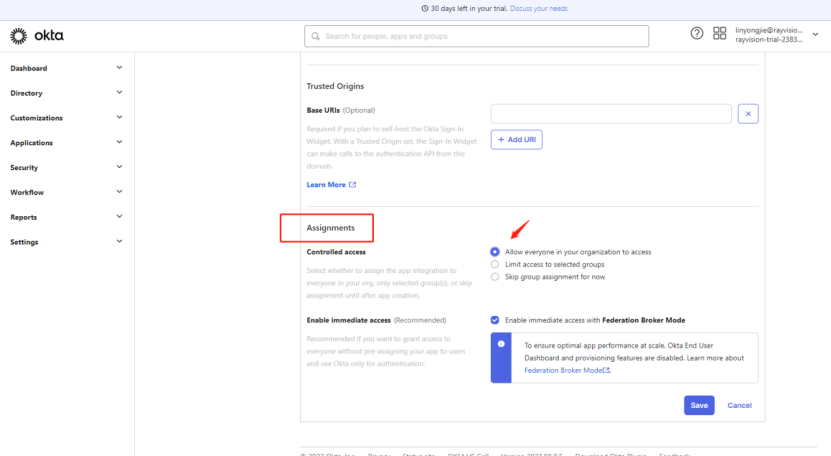

4)确定授权范围,默认选择如下,运行okta 的所有用户,选择完成后点击Save

1.2 获取OKTA应用信息

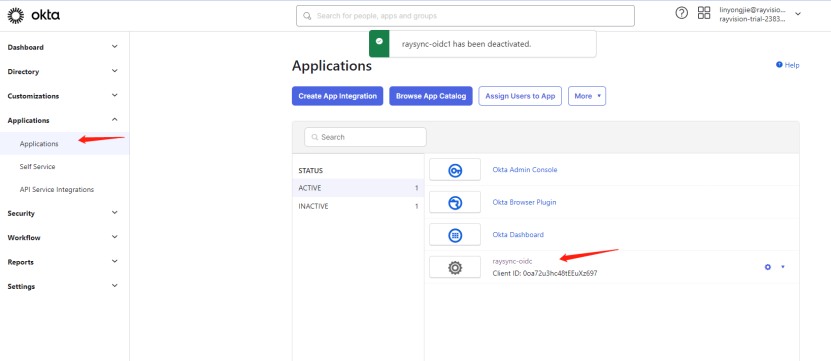

1)点击已创建的APP

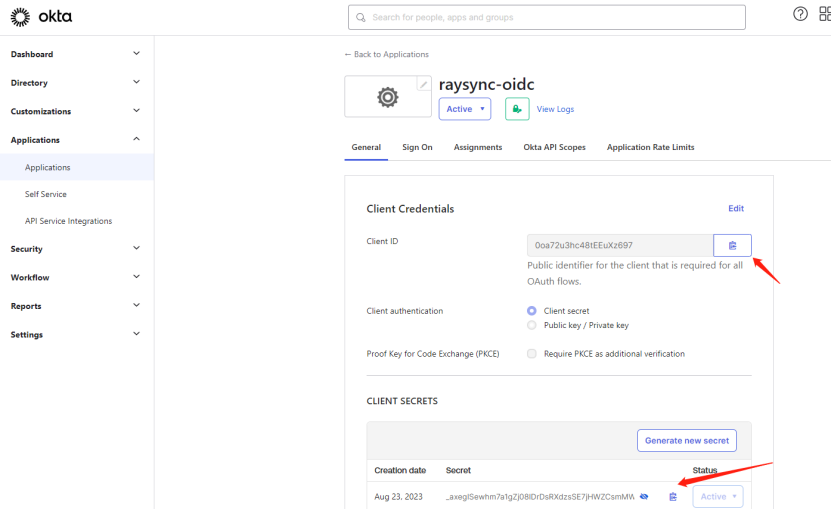

2)在页面获取Client ID、Client Secret

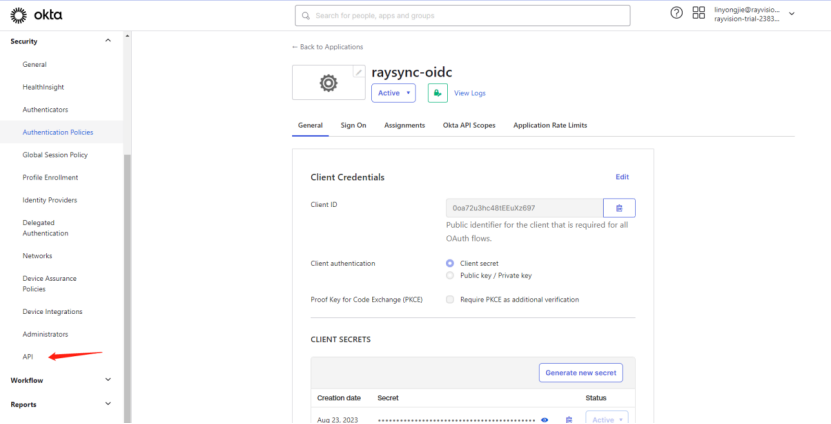

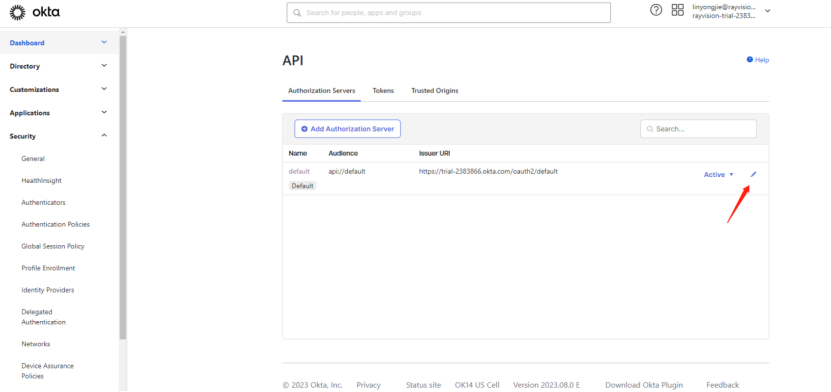

3)在左侧菜单栏,选择Security下的API,并进入

4)如图点击进入okta 的配置信息

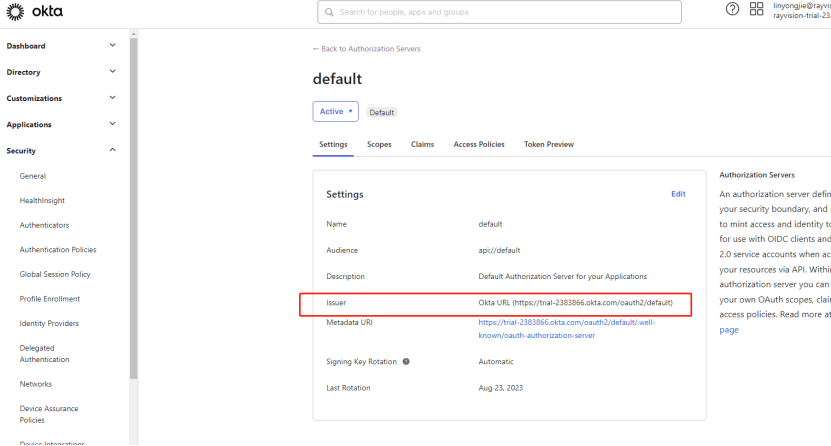

5)获取Issuer ,如下图

6)根据issuer,获取idp 的配置信息地址,转换地址如:{{issuer}}/.well-known/openid-configuration,转换完成后,在浏览器输入地址

7)步骤六获取的json 信息中,获取authorization_endpoint,token_endpoint, userinfo_endpoint

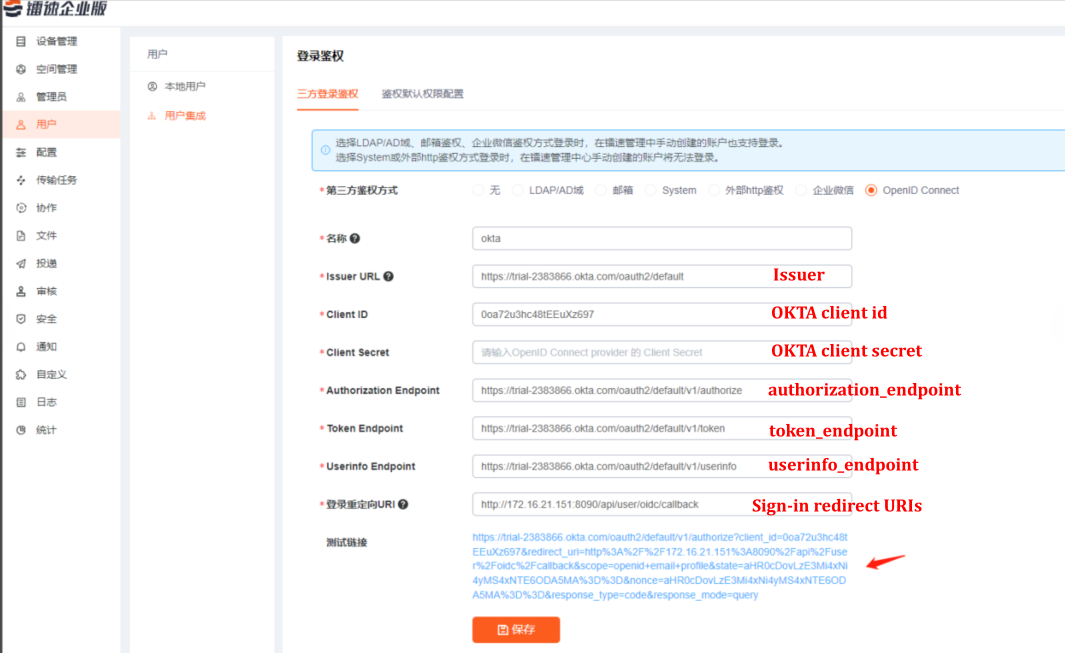

1.3 将OKTA配置信息填入

将以上信息填入镭速oidc 鉴权配置中,并点击保存

点击测试连接,若成功跳转至OKTA的登录页面则配置成功。配置成功后,用户在前台则可以使用OKTA账号登陆镭速。

2. OneLogin登录

2.1 创建OneLogin应用

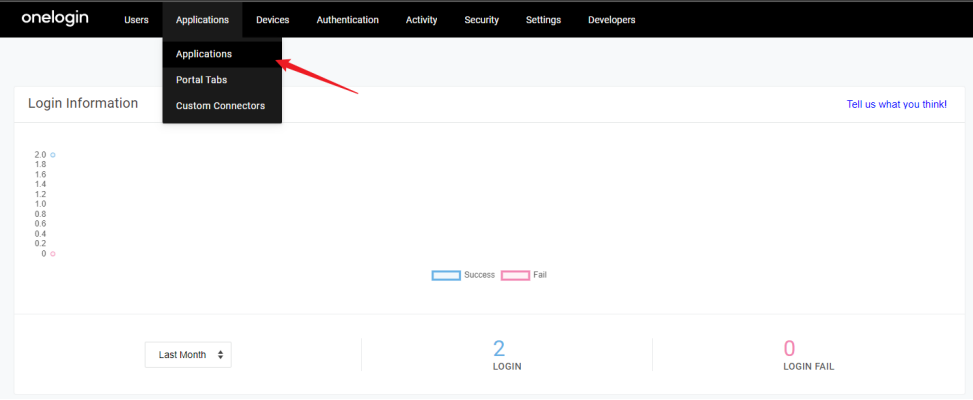

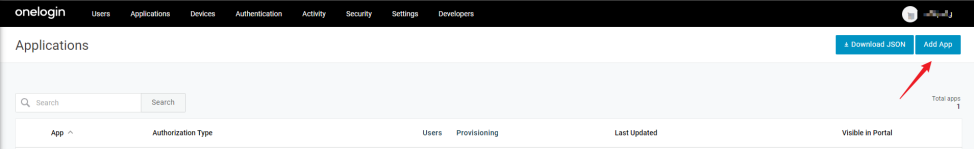

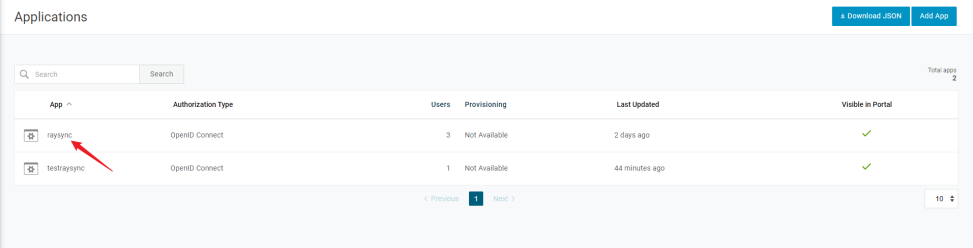

1)进入您的Onelogin管理页面,在上方导航栏中,点击 Application > Add App

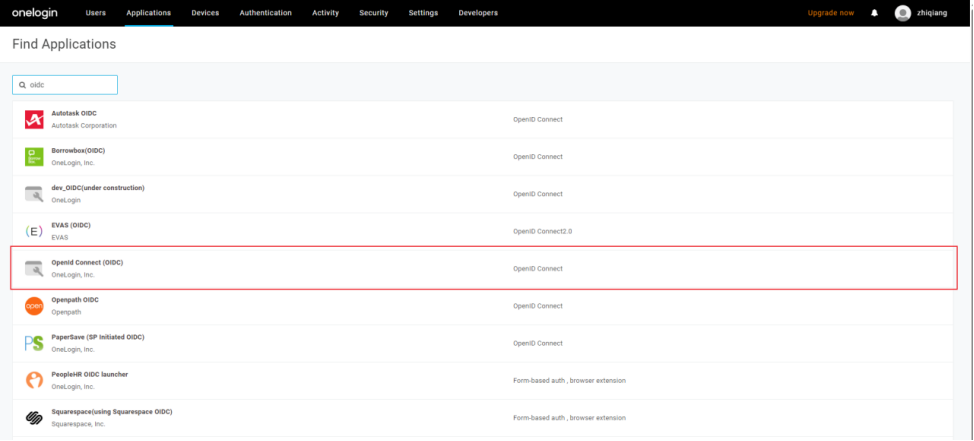

2)搜索”OpenId Connect“或者”oidc“,然后选择Open Connect(OIDC)应用程序

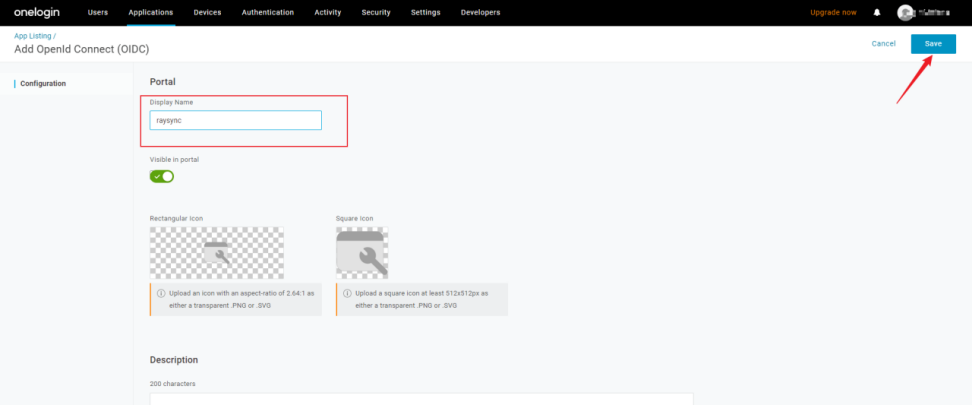

3)输入应用程序的名称,然后单击Save

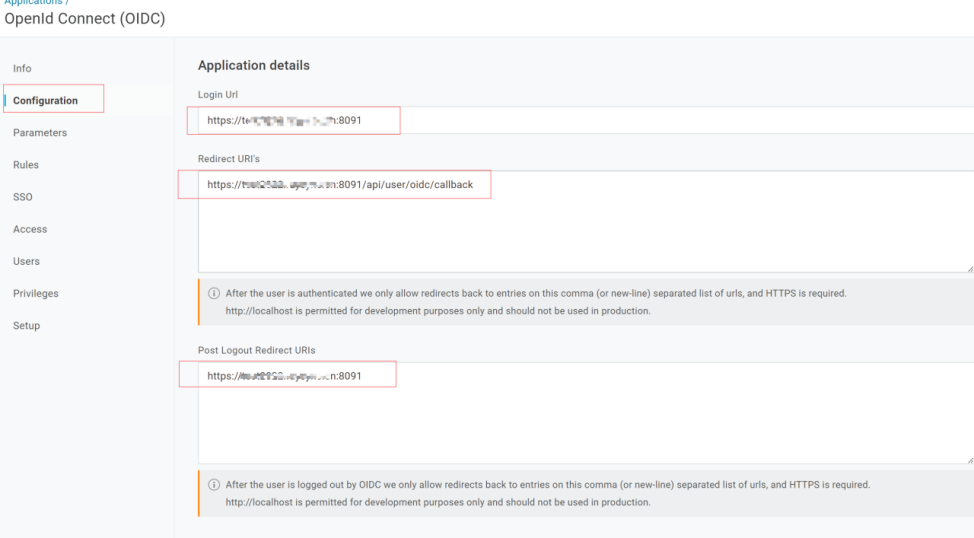

4)在Configuration选项卡中,配置应用信息,请确保地址准确,点击Save。

| 字段 | 描述 |

|---|---|

| Login Url |

您的镭速服务前台地址 |

| Redirect URI's |

回调地址:您的镭速服务前台地址 + api/user/oidc/callback |

| Post Logout Redirect URI's |

登出回调地址:为您的镭速服务前台地址 |

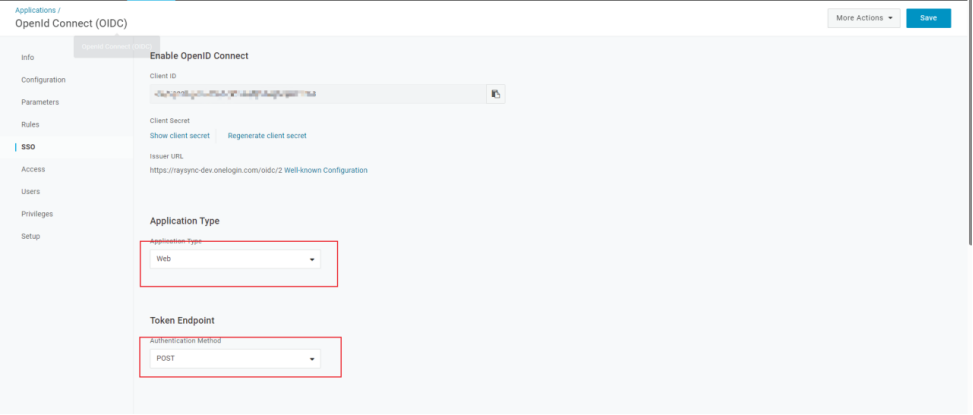

5)在 SSO 选项卡中,Application Type 选择 Web;Authentication Method 选择 POST 作为令牌端点,单击Save

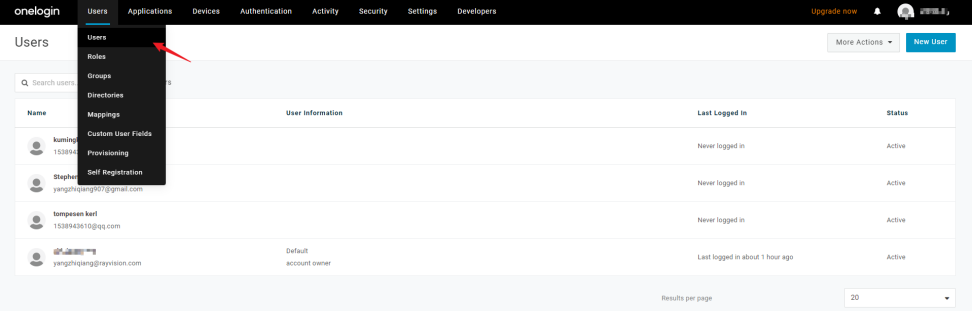

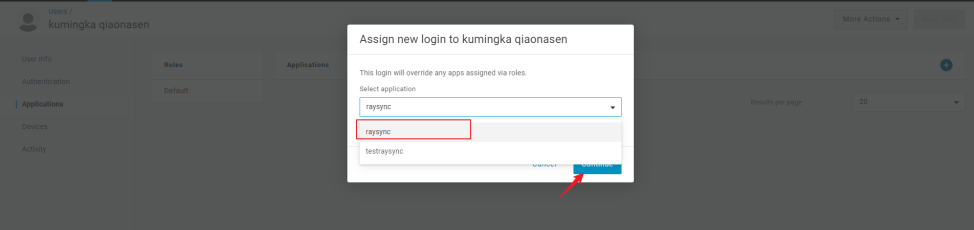

6)将用户添加到应用程序中

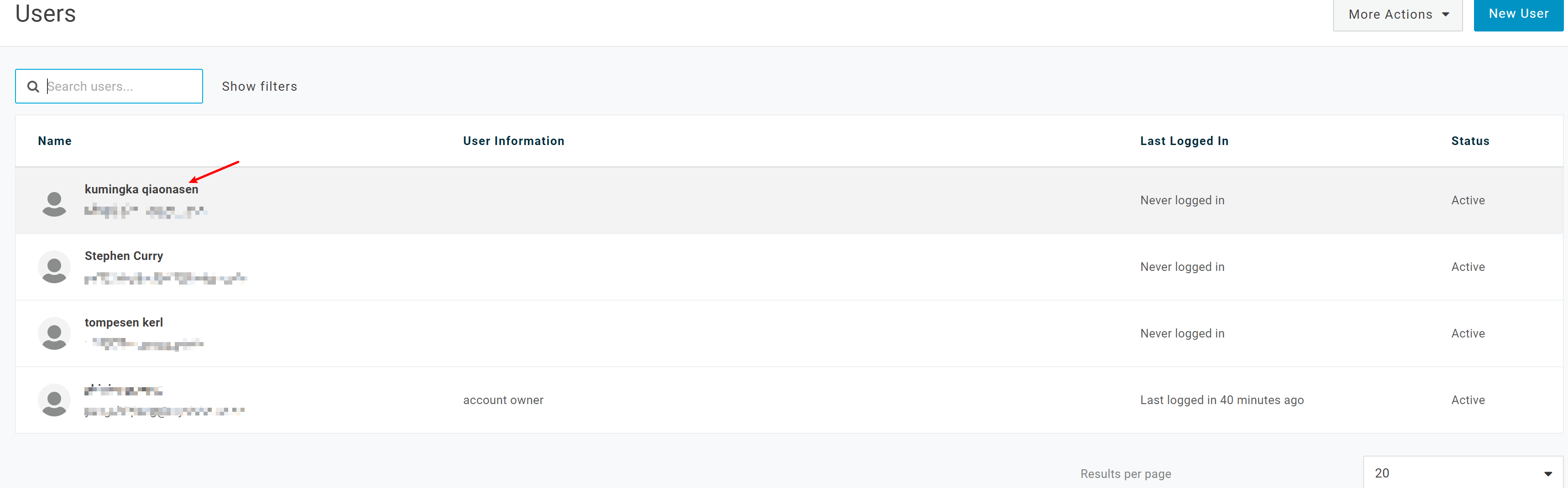

单击导航栏Users > Users,然后选择一个用户,点击进入

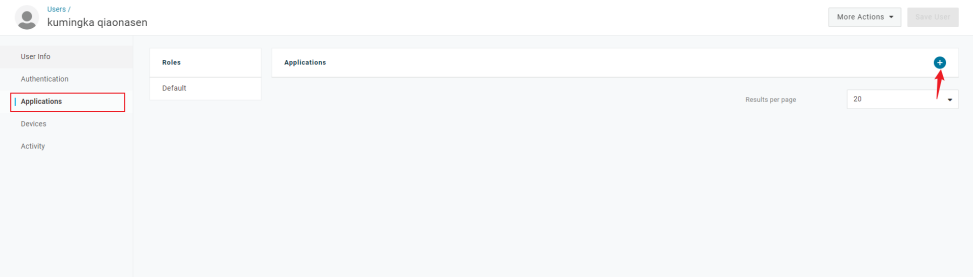

点击Application,然后添加

选择需要添加的应用,点击Save

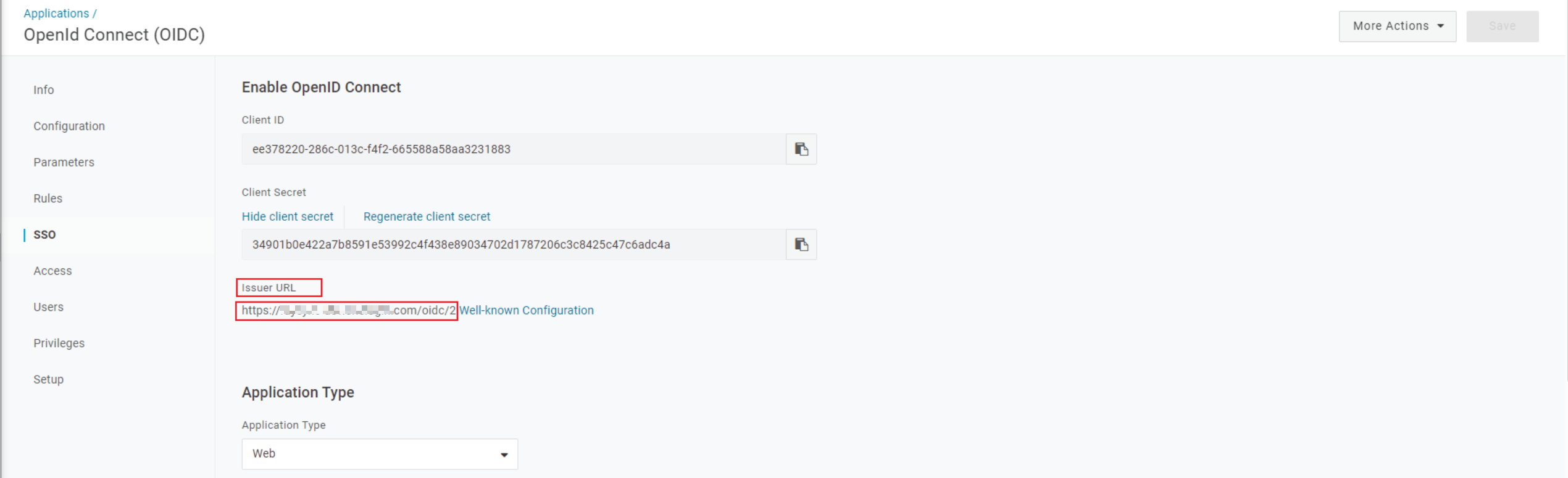

2.2 获取OneLogin应用信息

1)点击进入app

2)点击SSO,获取Client ID、Client Secret

3)获取IssuerURL

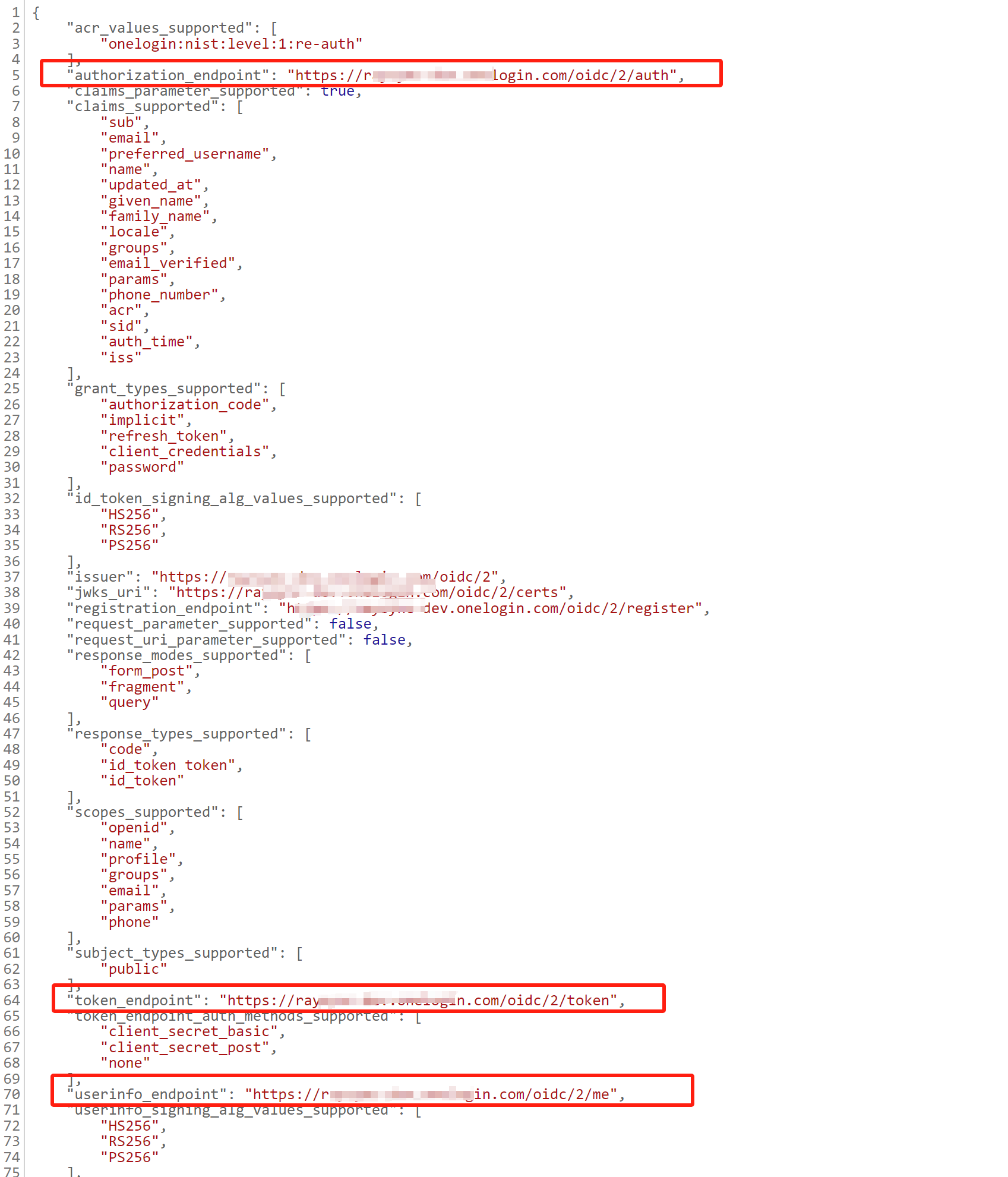

点击“Well-known Configuration” 获取authorization_endpoint,token_endpoint, userinfo_endpoint

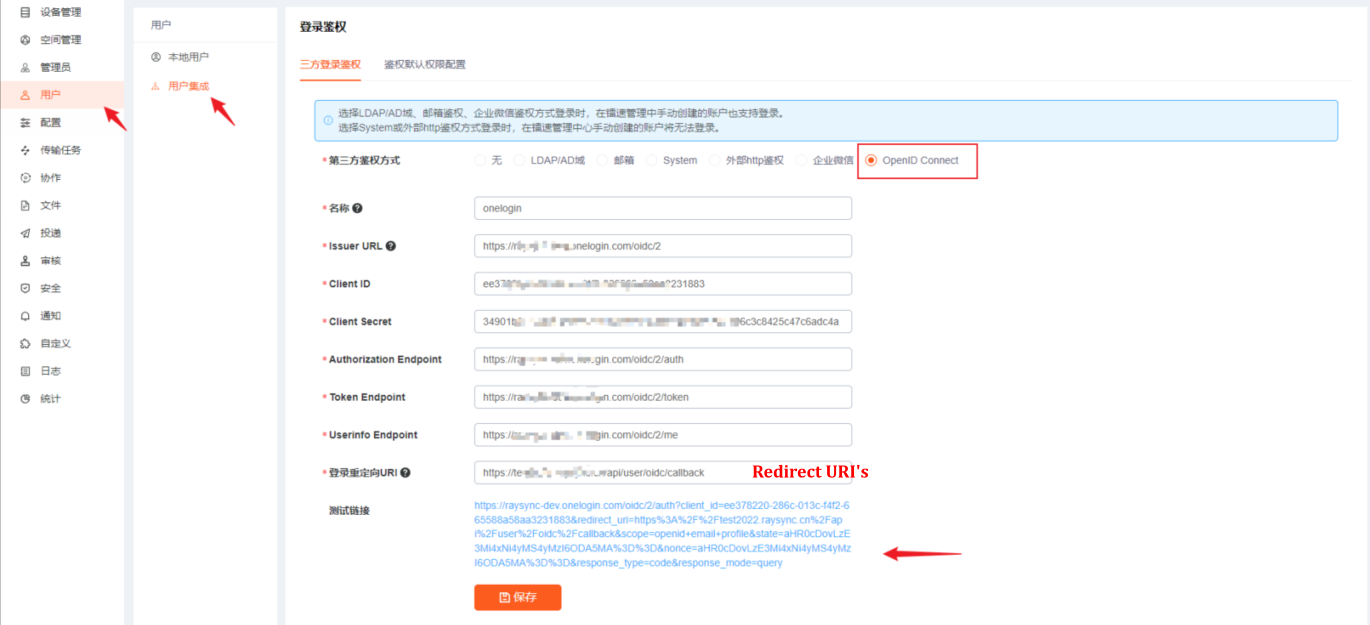

2.3 将OneLogin配置信息填入

保存后,点击测试连接,若跳转至Onelogin登录页面则配置成功,配置成功后,用户在前台则可以使用Onelogin账号登陆镭速

3. Google 登录

3.1 创建谷歌凭据

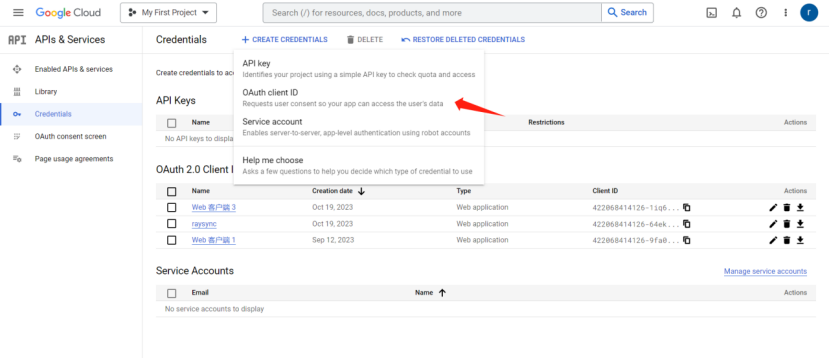

1)登录google控制台 https://console.cloud.google.com

2)选择API & Services

3)选择Credentials,Create Credentials

4)选择OAuth client ID

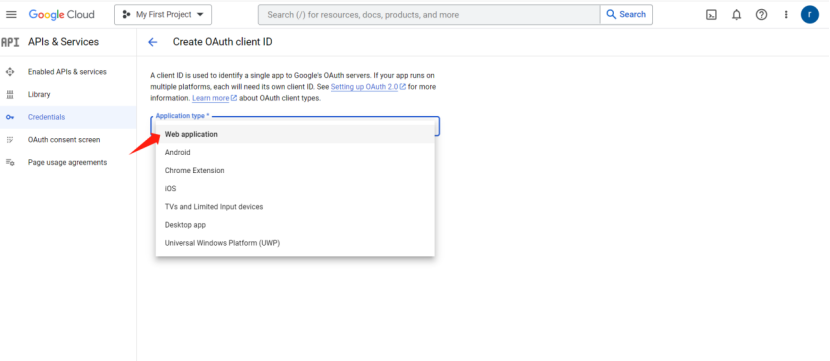

5)选择应用类型为Web application

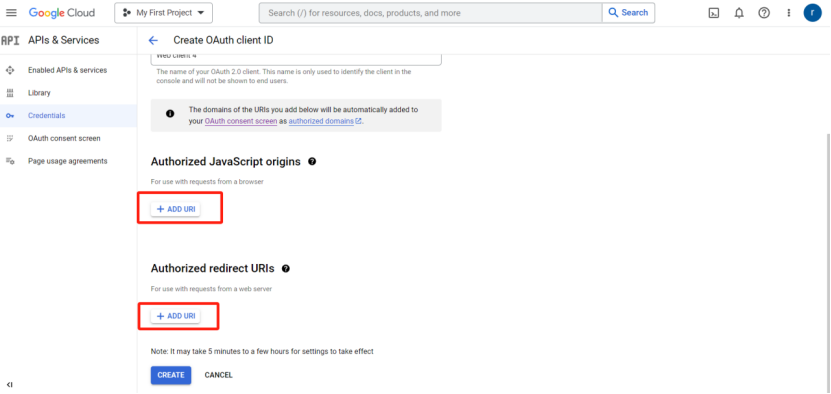

6)填写Authorized JavaScript origins和Authorized redirect URIs

| 功能 | 说明 |

|---|---|

| Authorized JavaScript origins |

您的镭速服务的前台地址,该地址必须使用顶级域名 |

| Authorized redirect URIs |

您的镭速服务前台地址 + /api/user/oidc/callback https://{{RAYSYNC Top-level domain:8091}}/api/user/oidc/callback |

点击Create

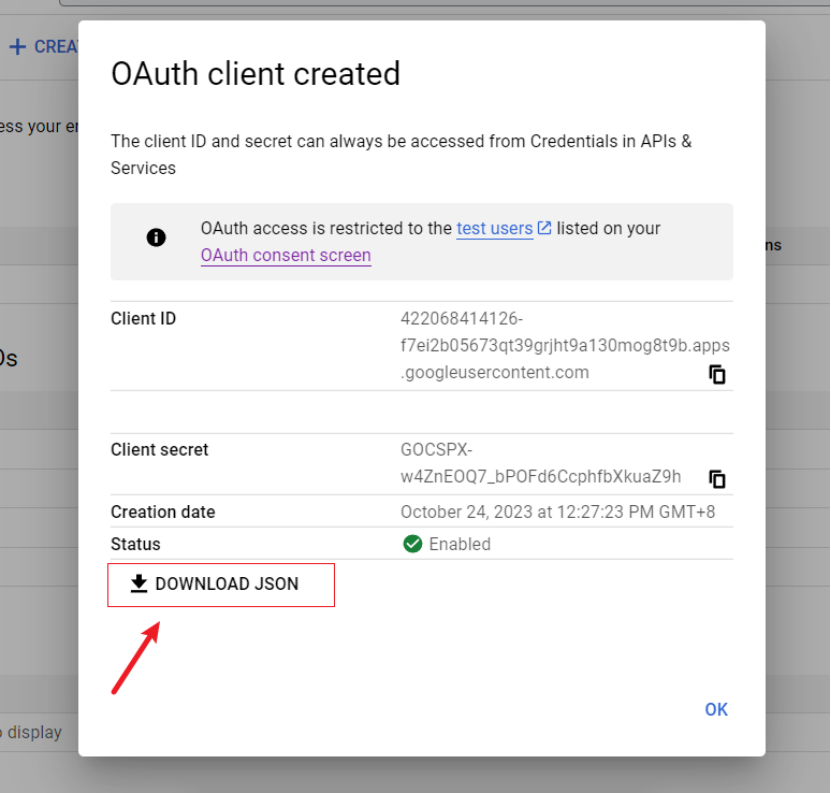

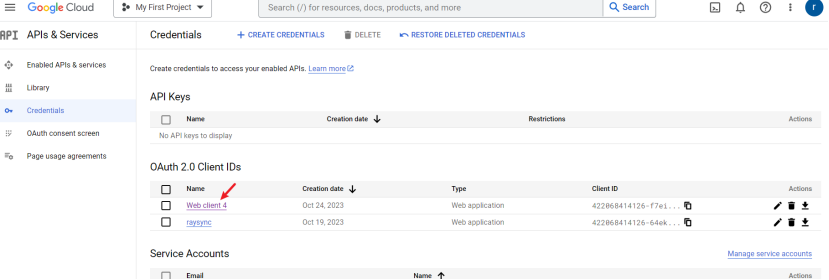

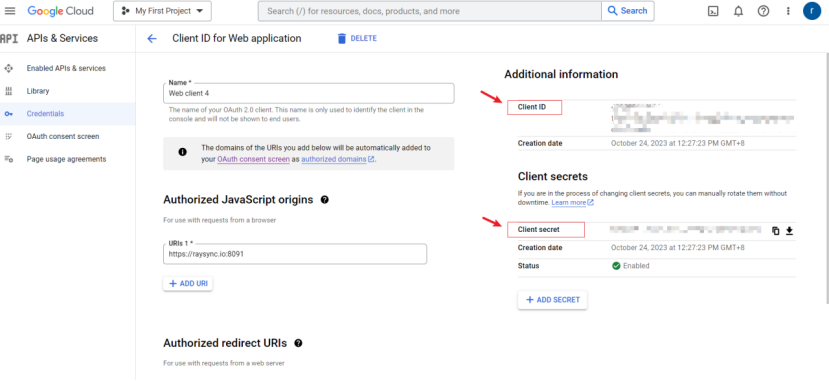

7)下载json文件或者点击进入您的Client,获取您的Client ID 、Client secret

3.2 在镭速配置OpenID Connect 谷歌的信息

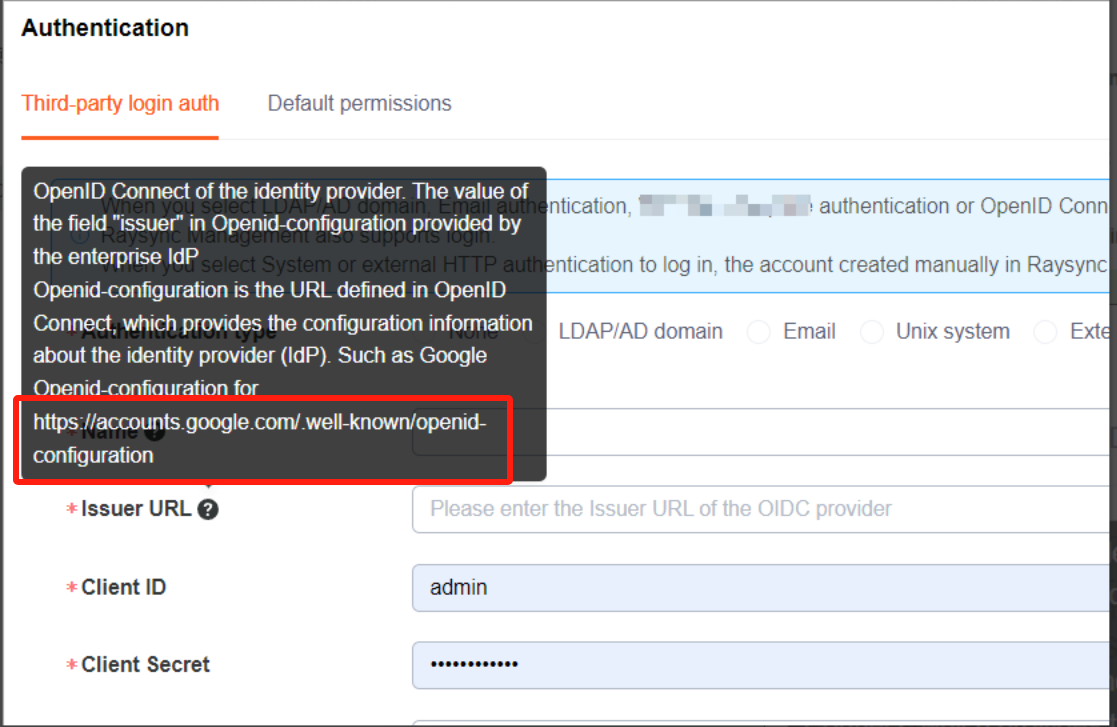

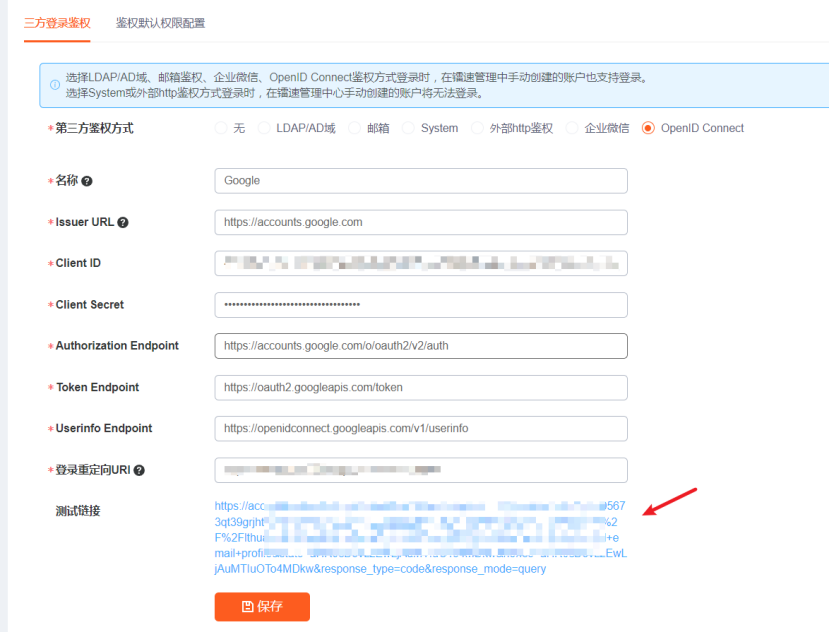

登录镭速后台,用户--用户集成--三方登录鉴权--OpenID Connect

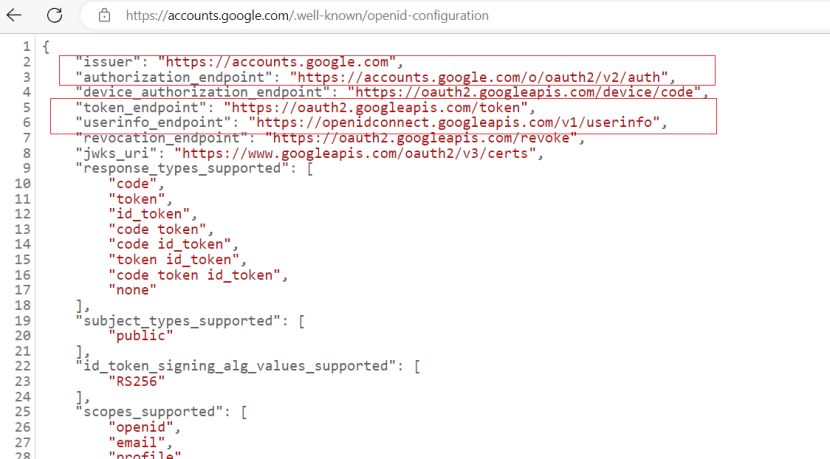

1)打开帮助文档

https://accounts.google.com/.well-known/openid-configuration

获取Issuer URL、Authorization Endpoint、Token Endpoint 、Userinfo Endpoint

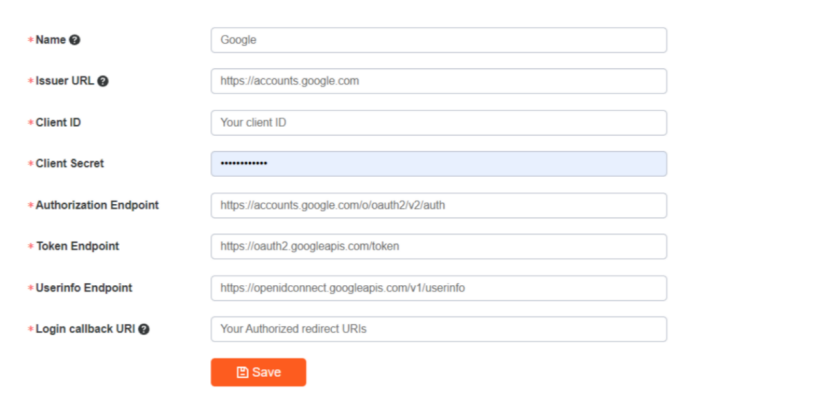

2)填入配置信息,保存

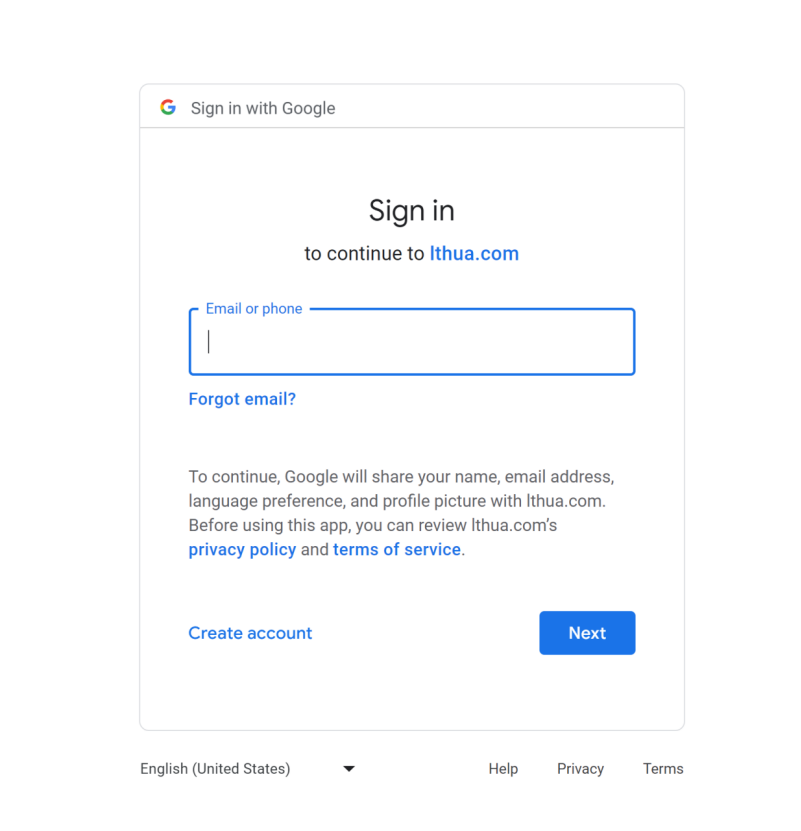

4)点击测试连接

跳转至谷歌登录页即为配置成功

配置成功后,用户在前台则可以使用谷歌账号登陆镭速。